Ijen Crater, East Java ( Indonesia )

Kawah Ijen merupakan salah satu gunung berapi atraksi wisata di Indonesia. Kawah Ijen merupakan objek wisata terkenal, yang telah dikenal oleh para wisatawan domestik dan asing karena keindahan alam dan bahari.

Bromo Mountain, East Java ( Indonesia )

Gunung Bromo merupakan gunung berapi yang masih aktif dan paling terkenal sebagai obyek wisata di Jawa Timur. Sebagai sebuah obyek wisata, Gunung Bromo menjadi menarik karena statusnya sebagai gunung berapi yang masih aktif dan keindahanya.

Comodo , Nusa Tenggara Timur ( Indonesia )

merupakan binatang peninggalan zaman purba, hanya ada di indonesia dan merupakan keajaiban dunia terletak di Taman Nasional Komodo (TN. Komodo) merupakan kawasan yang terdiri dari beberapa pulau dengan perairan lautnya. Pulau-pulau tersebut merupakan habitat satwa komodo (Varanus komodoensis) yaitu reptil purba yang tersisa di bumi. Kondisi alamnya unik, terdapat padang savana yang luas dengan pohon lontarnya.

Rinjani Mountain, Nusa Tenggara Barat ( Indonesia )

Rinjani memiliki panaroma yang bisa dibilang paling bagus di antara gunung-gunung di Indonesia. Setiap tahunnya (Juni-Agustus) banyak dikunjungi pencinta alam mulai dari penduduk lokal, mahasiswa, pecinta alam. Suhu udara rata-rata sekitar 20°C; terendah 12°C. Angin kencang di puncak biasa terjadi di bulan Agustus. Beruntung akhir Juli ini, angin masih cukup lemah dan cuaca cukup cerah, sehingga pendakian ke puncak bisa dilakukan kapan saja.

Gong Cave, East Java ( Indonesia )

Goa Gong diklaim sebagai goa terindah di Asia Tenggara. Di dalam gua ini Anda dapat menyaksikan berbagai macam tonjolan batuan (stalaktit/stalakmit) yang sangat menarik dan proses terjadinya secara alami.

14 December 2011

MDMA (Mobile Data Monitoring Application)

12 December 2011

K-Lite Codec Pack

Dengan K-Lite Codec Pack, anda bisa memainkan beragam format video dan audio baik yang format populer maupun format yang jarang dipakai., bagi anda yang Gemar menonton video dan mendengarkan audio dari Notebook, Netbook ataupun PC anda, maka salah satu hal yang paling diperlukan adalah Codec. Semakin lengkap codec yang ada di komputer anda, maka semakin banyak pula jenis format audio dan video yang bisa dimainkan di komputer anda. Salah satu koleksi codec yang populer dan bisa anda dapatkan secara gratis adalah K-Lite Codec Pack.

K-Lite Codec Pack mempunyai kelebihan antara lain:

1. Mudah diinstall dan mudah untuk digunakan.

2. Codec K-Lite Codec Pack sangat stabil.

3. terupdate secara rutin

4. Langsung terintegrasi dengan media player dan mendukung hampir semua jenis player default windows seperti windows media player, windows media center, windows media player classic, b.s player, zoomplayer, dan media player lainnya.

5. K-Lite Codec Pack tidak akan konflik dengan codec lain yang sudah terinstall di komputer anda.

6. K-Lite Codec Pack bisa mendeteksi codec yang broken di komputer anda dan bisa menghilangkannya dengan mudah.

7. K-Lite Codec Pack berisi codec yang sangat lengkap untuk memainkan hampir semua jenis audio dan video dengan berbagai format.

8. K-Lite Codec Pack secara otomatis akan mengkonfigurasi Media Center agar bisa memainkan semua jenis video dan audio yang anda inginkan.

Jika anda ingin mendownload K-Lite Codec Pack, ada 5 varian dari K-Lite Codec Pack yang bisa anda pilihsesuai kebutuhan, yaitu:

1. K-Lite Codec Pack versi basic.

K-Lite Codec Pack versi basic ini berisi kumpulan codec dasar yang bisa anda gunakan untuk memainkan audio dan video dengan format populer seperti AVI, MKV, MP4, OGM, FLV, MPEG, MOV, HDMOV, TS, M2TS dan OGG.

Anda bisa mendownloadnya DISINI

2. K-Lite Codec Pack versi standard.

K-Lite Codec Pack versi standard ini memiliki semua fitur di K-Lite Codec Pack versi basic dan ditambahkan beberapa tools dan fitur lain seperti ditambahkannya Media Player Classic Himecinema, MPEG-2 decoder untuk DVD Playback serta sudah mendukung WavPack audio files dan FLAC playback.

Anda bisa mendownloadnya DISINI

3. K-Lite Codec Pack versi Full.

K-Lite Codec Pack versi full ini memiliki semua fitur yang dimiliki oleh K-Lite Codec Pack versi standard dan ditambahkan beberapa fitur lainnya seperti ACM dan VFW codecs untuk audio dan video encoding. K-Lite Codec Pack versi full juga dilengkapi dengan DirectShow Filters.

Anda bisa mendownloadnya DISINI

4. K-Lite Codec Pack versi Mega.

K-Lite Codec Pack versi Mega ini adalah varian K-Lite Codec Pack yang paling populer. Memiliki semua fitur yang dimiliki oleh K-Lite Codec Pack versi full serta masih dilengkapi dengan ekstra ACM dan VFW codecs. Beberapa ekstra DirectShow filters juga dimiliki oleh K-Lite Codec Pack versi mega ini.

Anda bisa mendownloadnya DISINI

5. K-Lite Codec Pack versi 64-bit

K-Lite Codec Pack versi 64-bit ini adalah varian baru dari K-Lite Codec Pack yang bisa anda gunakan di komputer 64-bit. Hal yang perlu anda ingat adalah bahwa jika komputer anda 64-bit, maka anda harus mengisntall dahulu salah satu dari varian K-Lite Codec Pack diatas..kemudian baru menginstall lagi K-Lite Codec Pack versi 64-bit ini.

Anda bisa mendownloadnya DISINI

Tak indah bila kita belum berbagi

Sekian terimakasih semoga bisa bermanfaat bagi anda

Amankan Website Anda dari "Defacement"

E-Government untuk mendorong pemerintahan yang bersih

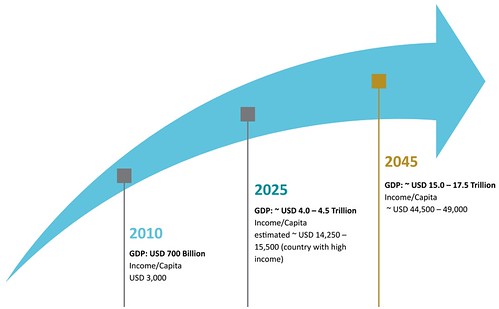

Pemerintah Indonesia sendiri nampaknya cukup serius dalam menyikapi hal ini, dan pemerintah sudah sejak lama mencanangkan TIK (Teknologi Informasi dan Komunikasi) sebagai landasan untuk mendorong penyelenggaraan pemerintahan yang baik, efisien, dan transparan.

E-government terdiri dari empat tahapan :

- Tahap 1, Katalog – website pemerintah yang menyediakan informasi umum dan menyediakan dokumen atau formulir yang bisa diunduh.

- Tahap 2, Transaksi – website pemerintah yang bisa memberikan fasilitas pengisian formulir secara online dan menyediakan basis data yang bisa diakses untuk keperluan transaksi online.

- Tahap 3, Integrasi vertikal – sistem TIK di dalam satu organisasi pemerintahan yang sudah terintegrasi, namun masih banyak berbentuk pulau-pulau TIK yang tidak tersambung antar fungsi yang berbeda.

- Tahap 4, Integrasi horizontal – sistem TIK di seluruh organisasi pemerintahan yang sudah terintegrasi secara total, tidak ada lagi pulau-pulau TIK yang terisolasi.

E-Government sebenarnya sudah dimulai semenjak tahun 2000-an, dan secara teknologi sebenarnya tidak sulit untuk langsung implementasi E-Government tahap 4. Hal ini tidak dilakukan, karena kesulitan sebenarnya bukan dari sisi teknologi, tetapi dari kesiapan SDM (sumber daya manusia) dan dari sisi regulasi :

- Kesulitan di sisi SDM : Pegawai pemerintah masih banyak sekali yang belum memiliki pengetahuan yang memadai tentang penggunaan perangkat TI yang baik. Selain daripada kesadaran menggunakan layanan TI yang semestinya juga masih perlu dibangun (misalnya penggunaan email pribadi untuk bekerja dan sebagainya)

- Kesulitan dari sisi regulasi : Seluruh instansi pemerintahan masih bekerja secara individual, dan belum ada regulasi yang memaksa atau memungkinkan semua instansi tersebut untuk berkolaborasi secara horizontal. Untuk melakukan kolaborasi horizontal ini, dibutuhkan regulasi/UU tentang Interoperabilitas.

Motivasi langkah ini semakin kuat apalagi dengan adanya beberapa aturan yang memaksa agar pemerintah semakin transparan, misalnya dengan adanya UU KIP. Secara paralel, pemerintah juga menerbitkan UU ITE yang mengatur semua transaksi elektronik (termasuk e-Government) di dunia maya.

UU Keterbukaan Informasi Publik

UU KIP (Keterbukaan Informasi Publik) no 14 tahun 2008, adalah salah satu UU yang mendorong terlaksananya transparansi di kantor pemerintahan. UU ini mewajibkan setiap Badan Publik untuk menyediakan, memberikan dan/atau menerbitkan Informasi Publik (informasi yang tidak rahasia) yang berada di bawah kewenangannya kepada Pemohon Informasi Publik (masyarakat).

UU ini mengharuskan setiap Badan Publik memiliki sistem informasi yang efisien dan dapat diakses dengan mudah. Dengan aturan ini, maka masyarakat bisa mengakses semua informasi publik melalui website badan publik yang mengimplementasikan TIK.

UU ini juga sangat keras, karena memberikan hukuman pada Badan Publik, jika Badan Publik terbukti sengaja tidak menyediakan informasi publik tersebut, bisa dikenakan pidana kurungan paling lama 1 (satu) tahun dan/atau pidana denda paling banyak Rp 5.000.000,00 (lima juta rupiah).

Dengan adanya UU KIP ini, maka ada pemaksaan yang kuat bagi badan publik (termasuk pemerintah) untuk meletakkan informasi publik di websitenya.

UU Informasi dan Transaksi Elektronik

UU ITE (Informasi dan Transaksi Elektronik) adalah UU lain yang membantu meningkatkan keamanan informasi. Pasal 30 dari UU ITE jelas sekali melarang setiap percobaan peretasan (akses ilegal) dengan ancaman pidana sampai 8 tahun atau denda paling banyak Rp 8 miliar.

Dengan adanya UU ITE ini, setiap orang yang mencoba meretas website manapun (termasuk situs e-Government) akan bisa diganjar hukuman yang berat.

UU KIP dan UU ITE, dibarengi dengan inisiatif e-government di Indonesia, merupakan motor penggerak bagi pemerintah untuk mulai membuka diri, membuat website yang mulai diperkaya isinya dengan informasi-informasi yang berguna bagi masyarakat.

Hanya saja implementasi website ini di pemerintah belum dibarengi dengan peningkatan kualitas SDM , proses, dan penerapan teknologi yang tepat. Sehingga peretasan website pemerintah menjadi semakin marak.

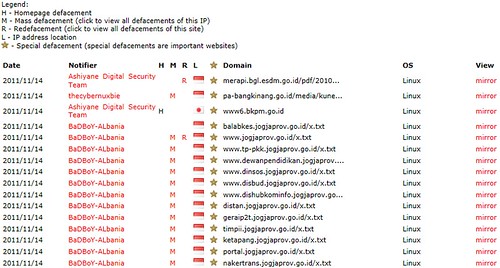

Berdasarkan informasi yang dikumpulkan oleh satu situs keamanan (zone-h.org), perhari ada belasan sampai puluhan situs pemerintah Indonesia (dengan domain go.id) yang berhasil diretas. Yang menyedihkan, biasanya pemilik situs tersebut tidak tahu bahwa isi situsnya telah berubah (bahkan bisa berbulan-bulan).

Menurut catatan zone-h.org, di tahun 2010 saja ada hampir 1.5 juta situs diubah tampilannya. Ini merupakan rekor yang menyedihkan, karena trend peretasan memang selalu meningkat.

Khusus untuk situs-situs pemerintahan Indonesia, kita bisa mencari semua catatannya di zone-h.org dengan memasukkan kata kunci “go.id” pada kolom pencarian. Pada saat tulisan ini dibuat saja, 14 November 2011, tidak kurang dari 16 situs pemerintah Indonesia dari berbagai instansi diubah tampilan mukanya (deface) :

Peretasan dengan cara mengubah tampilan website ini sebenarnya merupakan satu bentuk kriminal di dunia maya yang sangat mudah dilakukan bahkan oleh pemula sekalipun. Petunjuk untuk melakukan kejahatan inipun gampang didapat, misalnya di salah satu situs toko buku online (gramediaonline.com) saya juga mendapat 99 judul buku yang mengandung kata-kata “hack”.

Selaras dengan laporan WEF yang menyebutkan salah satu keunggulan utama orang Indonesia adalah kreativitas yang tinggi, tetapi memang kreativitas ini bisa menjadi tindak kriminal jika tidak disalurkan dengan baik. Terbukti dengan Indonesia memiliki angka cyber crime yang fantastis.

“Kasus cyber crime di Indonesia adalah nomor satu di dunia,” kata Brigjen Anton Taba, Staf Ahli Kapolri, dalam acara peluncuran buku Panduan Bantuan Hukum Indonesia (PBHI) di Jakarta, Rabu. (http://www.polri.go.id/berita/10745)

Membuat Situs Web Yang Aman

Tidak ada buatan manusia yang sempurna, dan juga tidak ada situs website yang keamanannya sempurna. Titik lemah selalu ada meski di situs yang paling aman sekalipun. Namun semakin tinggi keamanan suatu situs, maka semakin sulit pula bagi peretas untuk masuk.

Untuk membuat suatu website yang aman, ada tiga aspek yang tidak bisa dipisahkan satu sama lainnya :

- Sumber Daya Manusia – SDM yang memelihara sistem ini harus memiliki pemahaman yang baik mulai dari strategi keamanan yang paling tepat, solusi keamanan dan pedoman praktek terbaik, sampai pekerjaan teknis yang kecil-kecil seperti pembaharuan sistem, konfigurasi, penguatan web server dsb. Kualitas SDM bisa ditingkatkan melalui pelatihan-pelatihan yang terarah dan diselaraskan dengan KPI (Indikator Kinerja Kunci), sehingga setiap orang mau tidak mau harus mengikuti pelatihan sampai lulus.

- Proses – Semua pekerjaan pemeliharaan sistem harus dituangkan ke dalam suatu dokumen prosedur pengoperasian standar, yang mencakup tentang manajemen pembaharuan aplikasi/penambalan, manajemen konfigurasi yang diinginkan, pemeriksaan kesehatan keamanan, dsb. Untuk memastikan bahwa situs website kita aman, kita bisa mengacu kepada ISO 27001 (manajemen keamanan informasi), ISO 27035 (manajemen insiden keamanan).

- Teknologi – Teknologi yang dipergunakan harus memiliki kemampuan dukungan teknis, pembuatan layanan, konfigurasi , pemantauan, dan perlindungan.

ISO/IEC 27035:2011 memberikan paduan manajemen insiden keamanan informasi untuk organisasi semua ukuran, dari kecil sampai besar. ISO ini merupakan revisi dari ISO/IEC 18044:2004.

Di bawah ini adalah sistem lengkap suatu proses manajemen insiden yang lengkap :

2. Identifikasi – siapkan SDM untuk memahami berbagai bentuk serangan, pengetahuan membaca log, dan bentuk tim eskalasi teknis. Dari sisi proses, kembangkan prosedur pelaporan, dan pencatatan insiden keamanan. Sedangkan dari sisi teknologi, gunakan teknologi memberikan peringatan dini terhadap serangan, mencatat detail serangan, dan memfasilitasi komunikasi dan pelaporan jika ada serangan.

3. Penilaian – siapkan tim teknis yang bisa mendapatkan informasi detail tentang serangan, mendata semua perangkat yang terkena dampak serangan, mengenal jenis serangan, mempelajari tingkat keseriusan suatu serangan , dan membuat suatu skala prioritas. Kembangkan suatu proses penilaian yang paling efektif, dan gunakan teknologi yang mampu mendata semua aset perusahaan, memberikan kemampuan pencarian yang bagus, mencatat semua kejadian ke dalam suatu basis data pengetahuan, dan menampilkan statistik keamanan informasi ke dalam suatu bentuk visual yang mudah dianalisa.

4. Karantina – lakukan pelatihan tentang pentingnya sistem keamanan informasi, dan ajarkan semua user untuk mematuhi aturan keamanan organisasi. Buat prosedur untuk mengenali jangkauan serangan, cari pendekatan terbaik untuk mengisolasi serangan, amankan lokasi, dan simpan semua bukti-bukti serangan. Gunakan teknologi untuk memaksakan ketaatan terhadap aturan keamanan informasi, melakukan isolasi bagi para pelanggar, termasuk mengisolasi suatu serangan ke dalam atu batasan virtual yang aman.

5. Pemeriksaan – di sini dibutuhkan kerjasama tim kepegawaian, dukungan teknis, ahli forensik, ahli hukum, dan mitra di dalam menganalisa suatu serangan. Kembangkan suatu prosedur pemeriksaan yang menyeluruh, dan gunakan data-data pendukung yang bisa diambil dari catatan lengkap sistem.

6. Pemecahan – tingkatkan keahlian tenaga teknis untuk melakukan perubahan konfigurasi, penambalan, pemasangan kembali, sampai pada pengumpulan bukti untuk menuntut dan mengajukan klaim asuransi jika diperlukan. Kembangkan prosedur yang standar untuk mencatat serangan dan dampak yang diakibatkan. Gunakan teknologi untuk menyimpan semua kejadian menjadi catatan lengkap (log), termasuk detail perangkat (jenis/nomor seri/dsb) yang ada untuk keperluan pengajuan klaim asuransi atau pengusutan polisi.

7. Pembelajaran – Buat dan jalankan prosedur pembelajaran setelah insiden, catat semua detail kronologi, dan standar laporan ke manajemen. Simpulkan hal-hal yang patut diingat, dan buat dan jalankan perbaikan supaya serangan serupa tidak berulang kembali. Gunakan teknologi untuk menyimpan semua catatan ini ke dalam suatu basis data pengetahuan yang dihubungkan ke mesin pencarian yang mudah dan cepat.

Q&A Sederhana

| Bagaimana memastikan supaya website kita tidak bisa diubah (deface) oleh orang lain ? | 1. Gunakan administrator yang memiliki pengetahuan teknis kuat, dan mintalah jasa ethical hacker untuk melakukan audit keamanan dan memberikan rekomendasi pada anda 2. Kembangkan website anda menggunakan metoda ALM (Application Lifecycle Management) untuk meningkatkan kualitas aplikasi anda 3. Pisahkan server untuk keperluan publik dan internal, dan pasang perangkat-perangkat keamanan di setiap lapis |

| Bagaimana mendeteksi perubahan website oleh orang lain dengan cepat? | 1. Periksa log secara berkala. Untuk website statik, selalu bandingkan CRC setiap file untuk mendeteksi perubahan. Untuk website dinamik, lakukan hal yang sama untuk file di dalam basis datanya 2. Gunakan manajemen sistem yang bisa melakukan pemeriksaan berkala tadi secara terotomasi |

| Bagaimana caranya memulihkan website yang telah diubah dengan cepat? | 1. Biasakan lakukan backup secara berkala (bisa juga dilakukan secara sistem) 2. Buatlah prosedur untuk menemukan file yang telah diubah, dan segera restorasi dari backup 3. Gunakan sistem yang mampu melakukan semua ini dengan aman, andal, dan transparan. |

Kesimpulan

- Untuk membuat website yang aman, selalu masukkan aspek manusia (SDM), proses, dan teknologi ke dalam pertimbangan kita.

- Selalu tingkatkan kualitas SDM, terutama bagi para pendukung teknis.

- Selalu gunakan pedoman praktik terbaik standar seperti ISO 27001, ISO 27035 sebagai paduan. Jika standar ISO belum ada, kita bisa lengkapi dengan standar lain seperti ALM dalam mengembangkan aplikasi.

- Dari sisi infrastruktur, gunakan arsitektur enterprise yang membagi layanan internal dan eksternal, dan lengkapi semua lapisan infrastruktur dengan piranti keamanan yang terbaik.

- Dari sisi UU, sekarang tidak usah kawatir untuk mulai membuka diri melalui website di Internet, karena UU yang melindungi warga negara di dunia maya sudah ada dan terus disempurnakan.

Cara Mudah Tingkatkan Metabolisme Tubuh

Sebenarnya, ada beberapa cara mudah dan sederhana untuk mengatasi masalah gangguan metabolisme. Berikut ini adalah beberapa cara sederhana mendongkrak metabolisme melalui asupan gizi dan nutrisi seperti dikutip MensHealth :

1. Diet makanan kaya zat besi

Asupan zat besi sangat penting khususnya untuk membawa oksigen dari otot untuk membakar lemak tubuh. Kerang, daging tanpa lemak, kacang, sereal, dan bayam merupakan sumber terbaik dari zat besi. Tetapi perlu diingat, mengonsumsi suplemen zat besi bukanlah ide yang terbaik, apalagi jika sampai berlebihan. Terlalu banyak asupan zat besi telah dikaitkan dengan risiko lebih besar terkena penyakit jantung pada pria.

2. Vitamin D

Para peneliti memperkirakan masih banyak orang yang belum cukup memenuhi asupan vitamin D melalui diet atau pola makan mereka. Padahal, vitamin D sangat penting untuk melestarikan metabolisme jaringan otot. Anda bisa mencukupi kebutuhan jumlah vitamin D lewat makanan terutama ikan salmon, ikan tuna, susu fortifikasi, sereal, dan telur.

3. Minum Susu

Ada beberapa bukti yang memperlihatkan bahwa kekurangan kalsium dapat memperlambat proses metabolisme tubuh. Penelitian menunjukkan, mengonsumsi kalsium dalam bentuk makanan susu bebas lemak dan yogurt rendah lemak dapat mengurangi penyerapan lemak dari makanan lain.

4. Semangka

Sebuah riset terbaru dalam Journal of Nutrition mengklaim, kadungan asam amino arginin yang berlimpah pada buah semangka, dapat mempromosikan penurunan berat badan. Temuan tersebut berdasarkan hasil percobaan pada tikus yang mengalami obesitas dan diberikan arginin selama lebih dari 3 bulan. Hasilnya, peneliti menemukan bahwa penurunan lemak tubuh meningkat sebesar 64 persen.

5. Tetap terhidrasi

Semua reaksi kimia yang terjadi pada tubuh, termasuk metabolisme tergantung pada air. Jika Anda mengalami dehidrasi, proses pembakaran kalori mungkin 2 persen lebih sedikit, demikian menurut peneliti dari University of Utah - yang memantau tingkat metabolisme dari 10 orang dewasa terkait konsumsi jumlah air per hari.

Dalam studi tersebut, peneliti menemukan bahwa mereka yang minum delapan atau dua belas gelas air sehari memiliki tingkat metabolisme lebih tinggi ketimbang mereka yang minum kurang dari jumlah tersebut.

11 December 2011

Waspada Malware DorkBot.Bx

Malware tersebut terdeteksi sebagai Trojan.Generic.KD.440xxx atau W32.Dorkbot.Bx. Jika sebelumnya pernah menyebar varian trojan BitCoinMiner dan trojan Kolab, varian ini adalah 'jelmaan baru' dari trojan BitCoinMiner yang menggunakan metode trojan Kolab.

Entah, apakah merupakan buah hasil 'merger' antara pembuat malware tersebut, atau justru memang karya baru. Seperti apa dan bagaimana DorkBot.Bx bekerja?

Seperti dijelaskan Vaksincom melalui keterangannya, keluarga ZBOT pencuri data dan pengirim pesan umumnya malware ZBOT. Ini adalah sekelompok trojan/backdoor yang dirancang untuk mencuri informasi atau data pengguna komputer terutama hal-hal yang berhubungan dengan data pribadi keuangan, yang berhubungan dengan internet banking.

Varian trojan DorkBot.Bx, adalah merupakan salah satu varian dari malware ZBOT yang muncul pada awal bulan Desember 2011. Sama seperti trojan BitCoinMiner, varian DorkBot.Bx pun memiliki kemampuan mencatat informasi/data yang berhubungan dengan data pribadi seperti username, password, kartu kredit, dan lain-lain.

Tak hanya itu, komputer yang sudah terinfeksi trojan pun dijadikan alat untuk ikut memecahkan blok-blok kriptografi BitCoin menggunakan akun BitCoin dari si pemilik trojan.

Firma antivirus Vaksincom melalui keterangannya, mendeteksi setidaknya ada 10 ciri komputer yang terinfeksi DorkBot.Bx. Berikut ciri-cirinya:

1. CPU 100%

Sama seperti pendahulunya (BitCoinMiner), DorkBot.Bx juga akan membuat CPU menjadi lamban. Penggunaan CPU menunjukkan persentase 100%. Ini karena aktivitas dari trojan yang berusaha menembus kriptografi blok BitCoin dan mencoba aktif terus untuk melakukan pengiriman data.

2. Boros bandwith

Dengan seringnya melakukan aktivitas kriptografi yang menggunakan sumber daya dari komputer, tentunya akan membuat penggunaan CPU menjadi lambat (100%). Tetapi di balik itu perlu diperhatikan dari aktivitas penggunaan bandwith internet, karena akibat dari trojan DorkBot.Bx justru membuat bandwith anda menjadi boros.

3. Menyembunyikan folder pada drive USB atau removable disk

Sama seperti trojan BitCoinMiner, trojan DorkBot.Bx pun juga melakukan hal yang sama yaitu dengan menyembunyikan folder-folder pada USB atau removable disk dan membuat shortcut palsu yang mirip nama folder tersebut. Sepertinya tren shortcut juga menginspirasi trojan DorkBot.Bx

4. Melakukan koneksi ke Server BitCoin

Trojan DorkBot.Bx berusaha melakukan koneksi ke Server BitCoin untuk melakukan pengiriman kriptografi blok-blok BitCoin menggunakan akun pembuat malware pada BitCoin. Dengan cara tersebut, pembuat malware diuntungkan karena dapat dengan cepat dan mudah melakukan kriptografi blok-blok BitCoin melalui bantuan komputer-komputer yang sudah terinfeksi.

5. Melakukan koneksi ke IRC/Remote Server

Trojan DorkBot.Bx juga berusaha melakukan koneksi ke IRC/Remote Server untuk melakukan pengiriman informasi BitCoin pengguna komputer yang dibutuhkan oleh pembuat malware.

6. Mendownload file malware

Agar mempermudah aksinya, trojan DorkBot.Bx juga melakukan download beberapa file malware tertentu dari IRC/Remote Server agar tetap terupdate dan tidak mudah dikenali oleh antivirus. File malware yang berbeda-beda inilah yang kadang membuat antivirus sulit mendeteksi keberadaan trojan DorkBot.Bx.

7. Mendownload file Certificate Authority (CA)

Pada dasarnya, Certificate Authority (CA) digunakan pada transaksi pembayaran online seperti bank, PayPal, dan ribuan situs lain yang menggunakan protokol SSL. Dengan mendownload file CA, pembuat malware ingin memastikan bahwa komputer korban yang terinfeksi sudah memiliki CA yang terupdate sehingga dapat melakukan transaksi BitCoin dengan aman.

8. Melakukan transfer data yang telah didapatkan

Tujuan utama dari trojan DorkBot.Bx adalah mendapatkan informasi dari pengguna komputer yang sudah terinfeksi.

9. Membuka berbagai port

Trojan DorkBot.Bx juga membuka berbagai port pada komputer korban agar dapat dengan mudah terkoneksi oleh IRC/Remote Server, serta melakukan berbagai aksi dengan leluasa.

10. Mengadopsi Facebook Chat

Metode ini yang mungkin paling sering ditemukan pengguna. DorkBot.Bx memberikan link URL yang telah diubah menjadi singkat, sehingga pengguna akan mudah tertipu. Jika link tersebut dibuka, maka pengguna akan mengunduh file yang menggunakan nama file dan icon yang cukup 'sexy'.

Ciri lainnya adalah memodifikasi registry dan membuat beberapa file agar menginfeksi komputer. Agar dapat langsung aktif saat pengguna menghubungkan USB atau removable drive, trojan DorkBot.Bx memanfaatkan celah keamanan Windows yaitu Windows Icon handler yang membuat file shortcut dari trojan akan aktif begitu mengakses drive tersebut.